2.11.2020 Prawo w mediach

Dane osobowe w sieci i model T-Form. Badanie Akademii Koźmińskiego

prof. Grzegorz Mazurek, dr Karolina Małagocka, Akademia Leona Koźmińskiego

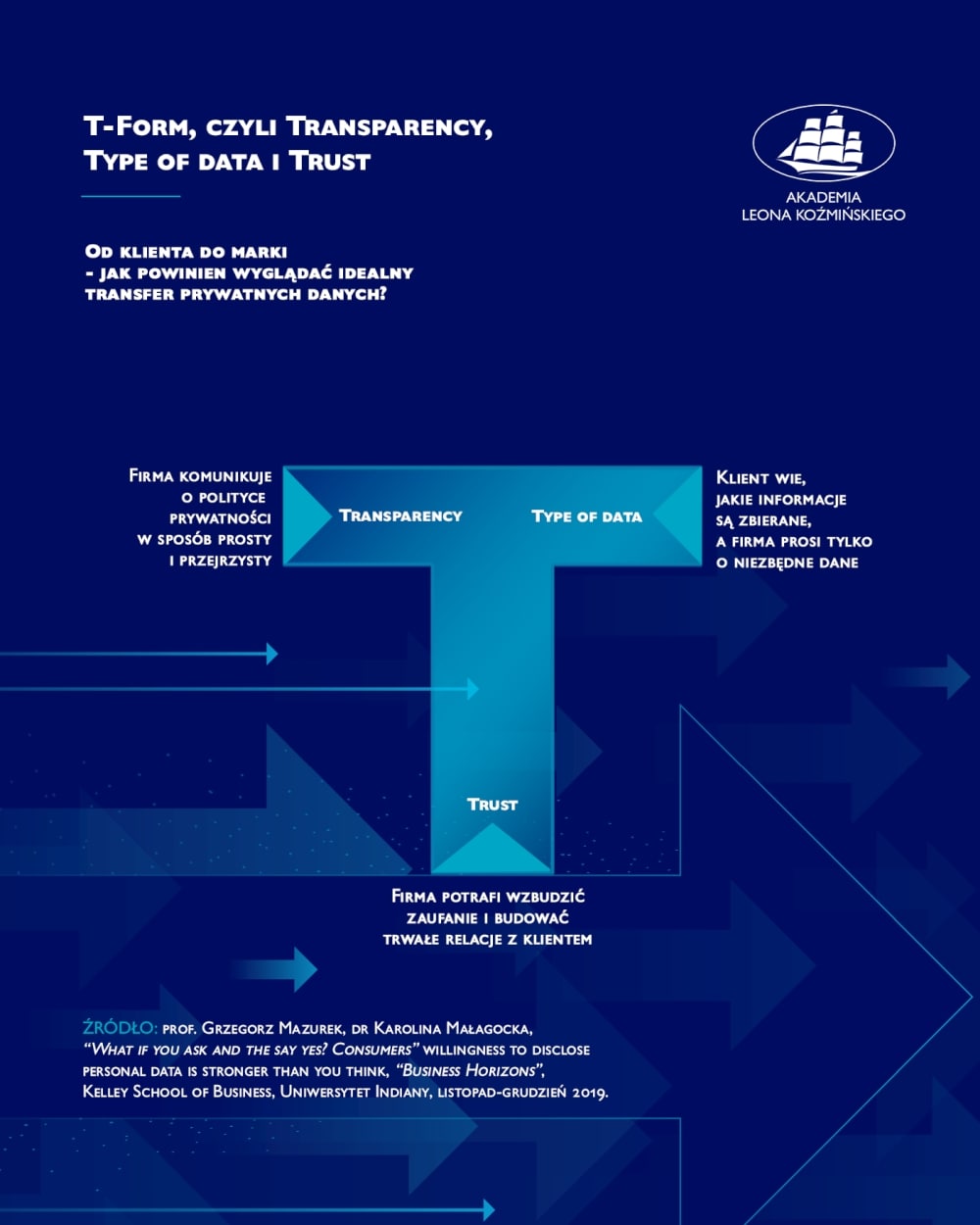

Taktyka trzech „T”

Na podstawie analizy kilkudziesięciu studiów przypadku i dostępnych wyników prac naukowych badacze stworzyli autorski model, który pokazuje, że proces przekazywania i pozyskiwania danych personalnych w sieci może być komfortowy dla obu stron.

W czasach gospodarki cyfrowej kluczowa nie jest ilość danych, ale ich jakość. Z naszych analiz wynika, że najczęściej trzeba spełnić trzy warunki, aby obie strony rynkowego „dealu”, nazywanego fachowo „cyfrowym kontraktem społecznym”, czuły się usatysfakcjonowane. Ujęliśmy je w autorski model T-Form. Trzy „t” to Transparency, Type of data i Trust, czyli transparentność, typ danych i zaufanie.

źródło: Akademia Leona Koźmińskiego

źródło: Akademia Leona KoźmińskiegoCo w praktyce oznacza model T-Form? Transparentność to nie tylko informowanie o tym, jak dane są wykorzystywane, ale też sposób komunikacji, który jest pozbawiony terminów specjalistycznych. Język powinien być przyjazny, a konsumenci – poinformowani o tym, w jaki sposób marka przetwarza dane.

- T-Form, czyli prosta porada dla firmy:

Komunikuj o polityce prywatności w sposób prosty i przejrzysty - Przykład komunikatu:

„Potrzebujemy Twoich danych do celów X i Y, jednakże w każdej chwili możesz wycofać swoją zgodę na ich przetwarzanie.”

Zdarza się również, że firmy proszą o dane, które nie są konieczne do realizacji usług, a wszelkie próby ich „wyciągnięcia” działają na klientów jak płachta na byka. Jeśli chcę kupić coś online, to raczej nie odmówię podania adresu e-mail, ale już np. pytania o preferencje zakupowe mogą budzić podejrzenia dotyczące tzw. profilowania. To dotyczy adekwatności pozyskiwanych danych.

- T-Form, czyli prosta porada dla firmy:

Informuj, jakie informacje zbiera firma i proś tylko o niezbędne dane - Przykład komunikatu:

„Żeby doręczyć paczkę, potrzebujemy tylko Twojego adresu domowego i telefonu, aby kurier mógł się z Tobą skontaktować.”

Z kolei wysoki poziom zaufania znacznie zmniejsza obawy klientów przed ujawnianiem swoich danych. Zyskują na tym obie strony: firma ma dane na których jej zależy, a klient wie, że dzięki temu może ona działać w zgodzie z jego wartościami.

- T-Form, czyli prosta porada dla firmy:

Wzbudź zaufanie do marki - Przykład komunikatu:

„Zależy nam, abyś czuł się komfortowo, przekazując nam swoje dane niezbędne do realizacji usług. Powiedz nam, jak możemy usprawnić naszą politykę prywatności!”

Kontrakt społeczny oparty na wzajemnym zrozumieniu

Zdaniem Karoliny Małagockiej z Akademii Leona Koźmińskiego umiejętne zastosowanie taktyki trzech „T” może sprawić, iż klienci zaufają firmie, a ona sama pozyska dobre jakościowo dane oraz przyzwolenie na ich wykorzystanie, np. w celu ulepszenia oferty czy spersonalizowania komunikacji. Wówczas klient będzie odważniej wchodził w relacje online z taką firmą. W ten sposób buduje się kapitał społeczny wokół usług cyfrowych, który pozwala zrozumieć, że rynek cyfrowy nie „żeruje” na kliencie oraz nie traktuje go jako produkt.

Aby opisywana transakcja doszła do skutku, w zamian za dostęp do prywatnych informacji marka musi zaoferować atrakcyjne propozycje i benefity. Umowne wynagrodzenie jest tu o tyle ważne, że jego brak może doprowadzić do utraty lojalności konsumenta wobec firmy.

***

Badanie zostało opublikowane na łamach czasopisma „Business Horizons” wydawanego przez Kelley School of Business Uniwersytetu Indiany.

PRZERWA NA REKLAMĘ

Najnowsze w dziale Prawo w mediach:

Prawo w marketingu. Nowe regulacje dla branży

Agnieszka Gilewska

W 2025 roku branża marketingowa staje przed wyzwaniem dostosowania strategii do coraz bardziej rygorystycznych regulacji dotyczących ochrony prywatności użytkowników, transparentności i wykorzystania sztucznej inteligencji. Jak się przygotować?

Zatrucie SEO. Hakerzy wykorzystują wyszukiwarki do ataków na firmy

Piotr Rozmiarek

Wyszukiwarki pomagają nam szybko znaleźć informacje, ale mogą być również wykorzystywane przez cyberprzestępców. Zatruwanie SEO to taktyka, w której atakujący manipulują rankingami wyszukiwarek, aby umieścić szkodliwe witryny na szczycie wyników wyszukiwania.

Phishing w branży kryptowalut. Fałszywe rekrutacje kradną dane

Piotr Rozmiarek

Badacze zajmujący się bezpieczeństwem wykryli kampanię socjotechniczną, wymierzoną w osoby poszukujące pracy w branży Web3. Atak ma na celu zorganizowanie fałszywych rozmów kwalifikacyjnych za pośrednictwem aplikacji do spotkań, która instaluje złośliwe oprogramowanie kradnące informacje.

Podobne artykuły:

Zniesławienie, czyli gdzie leżą granice wolności słowa

Karina Grygielska

Polityka, showbiznes, internet to współczesne areny sporów, kłótni, walk na słowa. Gdy już wszystko wymyka się spod kontroli, można się spodziewać, że któraś strona wytoczy najcięższe działa: akt oskarżenia o zniesławienie. Gdzie leżą granice dobrego smaku, a wolność słowa staje się zniewagą?

Światowy ranking wolności prasy 2005

Reporterzy Bez Granic

Żadnego postępu w Iraku, który dla dziennikarzy pozostaje najbardziej niebezpiecznym krajem na świecie. Regres w zachodnich demokracjach: Stany Zjednoczone o 22 miejsca niżej.

Ekonomia cyberprzestępców. Jak utrudnić życie hakerom

Carlos Asuncion

Każdy biznes kieruje się w swoich działaniach analizą kosztów i potencjalnych korzyści. Tak samo działają internetowi oszuści. Głównym motywatorem ich działań jest zysk. Na ich rachunek zysków i strat wpływają dwa kluczowe czynniki: koszt operacji i zmieniający się krajobraz cyberbezpieczeństwa.

Co ePrivacy będzie oznaczać w praktyce?

Milena Wilkowska

Rozporządzenie ePrivacy ma dostosować przepisy w zakresie ochrony prywatności i danych w komunikacji elektronicznej do obecnych realiów rynkowych i postępu technicznego.