10.03.2025 Prawo w mediach

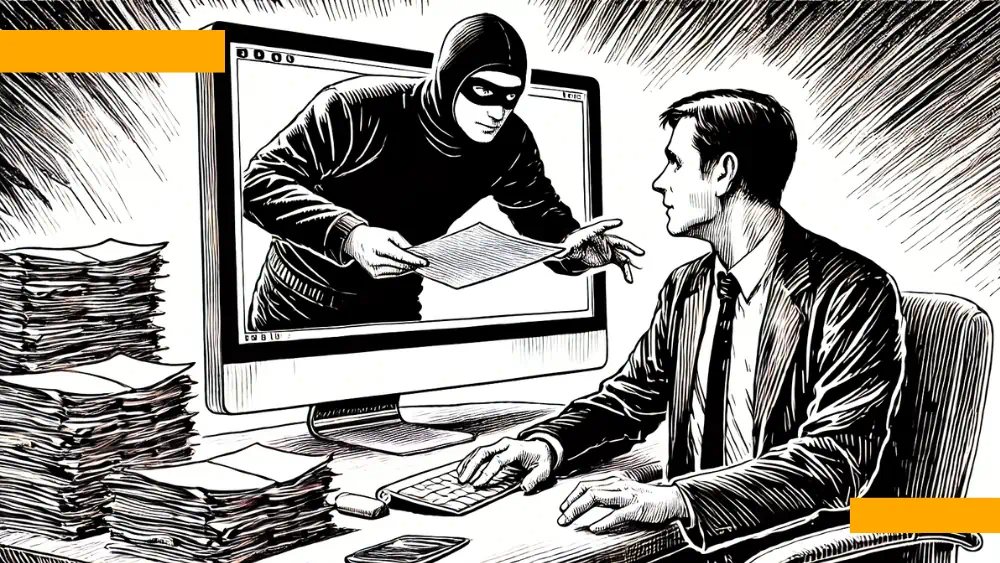

Phishing w branży kryptowalut. Fałszywe rekrutacje kradną dane

Piotr Rozmiarek, Marken Systemy Antywirusowe

ilustracja: DALL-E

ilustracja: DALL-ESektor Web3 często chwali się ofertami zbyt dobrymi, aby mogły być prawdziwe – począwszy od inwestycji w kryptotokeny, przez gry, w których można zarobić, aż po oferty pracy.

Niedawno zauważono, że cyberprzestępcy wykorzystują ufność niektórych entuzjastów kryptowalut, nakłaniając ich do infekowania swoich systemów złośliwym oprogramowaniem kradnącym informacje pod pretekstem oferowania im lukratywnych stanowisk w branży kryptowalut.

Według doniesień poszkodowanych zostało setki osób

Jak podają źródła, kampania dotknęła już setki osób, dokładna liczba wciąż nie jest znana. Za tą złośliwą kampanią rzekomo stoi rosyjska grupa aktorów zagrożeń o nazwie „Crazy Evil”. Modus operandi gangu polega na stosowaniu technik inżynierii społecznej w celu oszukania niczego niepodejrzewających celów, aby zainstalowali oprogramowanie z kodem kradnącym informacje na swoich urządzeniach.

Po zainfekowaniu ofiary złośliwe oprogramowanie zbiera wszystkie dane, które przestępcy mogą uznać za przydatne, skupiając się na plikach cookie, danych uwierzytelniających i portfelach kryptowalut. Crazy Evil zyskało złą sławę za swoją wcześniejszą złośliwą aktywność w sferze Web3, kiedy to zauważono, że prowadzi kampanie promujące fałszywe oferty pracy i nieuczciwe gry wśród użytkowników tej przestrzeni.

Cyberprzestępcy wykorzystali fałszywy profil firmy Web3

Profesjonalista Web3 Choy, który padł ofiarą nowego oszustwa związanego z fałszywą pracą, powiedział serwisowi BleepingComputer, że aktorzy zagrożenia stworzyli wyrafinowaną fałszywą obecność dla firmy o nazwie „ChainSeeker[.]io”. Nieuczciwa osoba miała stronę internetową, a także profile LinkedIn i X, aby wzmocnić iluzję legalności.

Oszuści posunęli się o krok dalej i stworzyli oferty pracy premium na różnych popularnych platformach, wykorzystując pożądane stanowiska, takie jak menedżer mediów społecznościowych, artysta NFT, analityk blockchain i dyrektor ds. marketingu.

Cele przekierowane do Telegramu

Kandydaci do pracy otrzymali e-mail z zaproszeniem na rozmowę kwalifikacyjną, w którym poproszono ich o skontaktowanie się z „członkiem zespołu” za pośrednictwem Telegrama w celu umówienia spotkania. Po nawiązaniu kontaktu z tak zwanym członkiem zespołu kandydatowi udostępniono stronę internetową i kod, a także wskazówki dotyczące instalacji określonej aplikacji na jego urządzeniach.

Jednak odwiedzenie strony internetowej i użycie dostarczonego kodu uruchomiłoby pobieranie nieuczciwych klientów Windows lub Mac obciążonych infostealerami. Użytkownicy Windowsa otrzymaliby kombinację trojana zdalnego dostępu (RAT) i infostealera, podczas gdy użytkownicy Maca otrzymaliby niesławny szczep Atomic Stealer (AMOS).

Kampania zakończona, poszkodowani użytkownicy nadal narażeni na ryzyko

Po ujawnieniu szczegółów złośliwej kampanii, cyberprzestępcy podobno ją zakończyli. Popularna witryna internetowa z ofertami pracy Web3, CryptoJobsList, również usunęła nieuczciwe oferty ze swojej platformy, ostrzegając poprzednich kandydatów, że padli ofiarą oszustwa i zalecając im przeskanowanie swoich urządzeń pod kątem złośliwego oprogramowania.

Niestety, oszustwa związane z kryptowalutami są plagą cyfrowego świata, a osoby atakujące nieustannie opracowują nowe, przebiegłe techniki, aby atakować niczego niepodejrzewające ofiary.

– Chociaż zrozumienie, jak działają oszustwa kryptowalutowe i jaki mogą mieć na Ciebie wpływ, jest kluczowe dla obrony przed nimi, korzystanie ze specjalnego oprogramowania antywirusowego może jeszcze bardziej zwiększyć twoją ochronę – mówi Arkadiusz Kraszewski z firmy Marken Systemy Antywirusowe, polskiego dystrybutora oprogramowania Bitdefender. – Dzięki niemu nie tylko uchronisz się przed złośliwym oprogramowaniem, lecz także zabezpieczysz się przed następstwami kampanii phishingowych.

PRZERWA NA REKLAMĘ

Najnowsze w dziale Prawo w mediach:

AI w dezinformacji. Operacja Matrioszka i personalizacja fejków

Anna Mikołajczyk-Kłębek

Rosnące wykorzystanie sztucznej inteligencji do generowania fałszywych treści oraz dezinformacja sprofilowana to trendy, które będą kształtować krajobraz dezinformacji w nadchodzących latach - uważa dr hab. Wojciech Kotowicz, ekspert z Uniwersytetu Warmińsko-Mazurskiego w Olsztynie.

Reklama suplementów diety w Polsce. Kto patrzy na ręce influencerom?

Newseria, KFi

Co trzeci polski internauta bierze pod uwagę rekomendacje influencerów przy podejmowaniu decyzji zakupowych dotyczących leków i suplementów diety. Choć promocja takich produktów jest regulowana, zdarzają się przypadki reklamy na bakier z prawem.

Prawo w marketingu. Nowe regulacje dla branży

Agnieszka Gilewska

W 2025 roku branża marketingowa staje przed wyzwaniem dostosowania strategii do coraz bardziej rygorystycznych regulacji dotyczących ochrony prywatności użytkowników, transparentności i wykorzystania sztucznej inteligencji. Jak się przygotować?

Podobne artykuły:

Informacja chroniona

Centrum Monitoringu Wolności Prasy

Schemat oraz przepisy regulujące pojęcie i zakres informacji chronionej w polskim prawie.

Niewyjaśnione morderstwa dziennikarzy. Raport CPJ 2024

KFi

Haiti i Izrael znalazły się na czele najnowszego raportu Komitetu Ochrony Dziennikarzy o bezkarności morderstw dziennikarzy. Aż 80% przypadków na świecie pozostaje niewyjaśnionych. Autorzy szukają odpowiedzi na pytanie, dlaczego mordercy dziennikarzy unikają odpowiedzialności. Wskazują, które kraje przodują w tej tragicznej statystyce i jakie są skutki dla wolności prasy.

Phishing w branży kryptowalut. Fałszywe rekrutacje kradną dane

Piotr Rozmiarek

Badacze zajmujący się bezpieczeństwem wykryli kampanię socjotechniczną, wymierzoną w osoby poszukujące pracy w branży Web3. Atak ma na celu zorganizowanie fałszywych rozmów kwalifikacyjnych za pośrednictwem aplikacji do spotkań, która instaluje złośliwe oprogramowanie kradnące informacje.

Plagiat w internecie. Oto, jak go uniknąć

infoWire.pl

Coraz więcej internautów prowadzi blogi czy kanały wideo, na których publikuje swoje treści. No właśnie, czy aby na pewno są one zawsze „swoje”? Nieznajomość prawa i zwykła ignorancja łatwo mogą doprowadzić do popełnienia plagiatu.