2.11.2020 Prawo w mediach

Dane osobowe w sieci i model T-Form. Badanie Akademii Koźmińskiego

prof. Grzegorz Mazurek, dr Karolina Małagocka, Akademia Leona Koźmińskiego

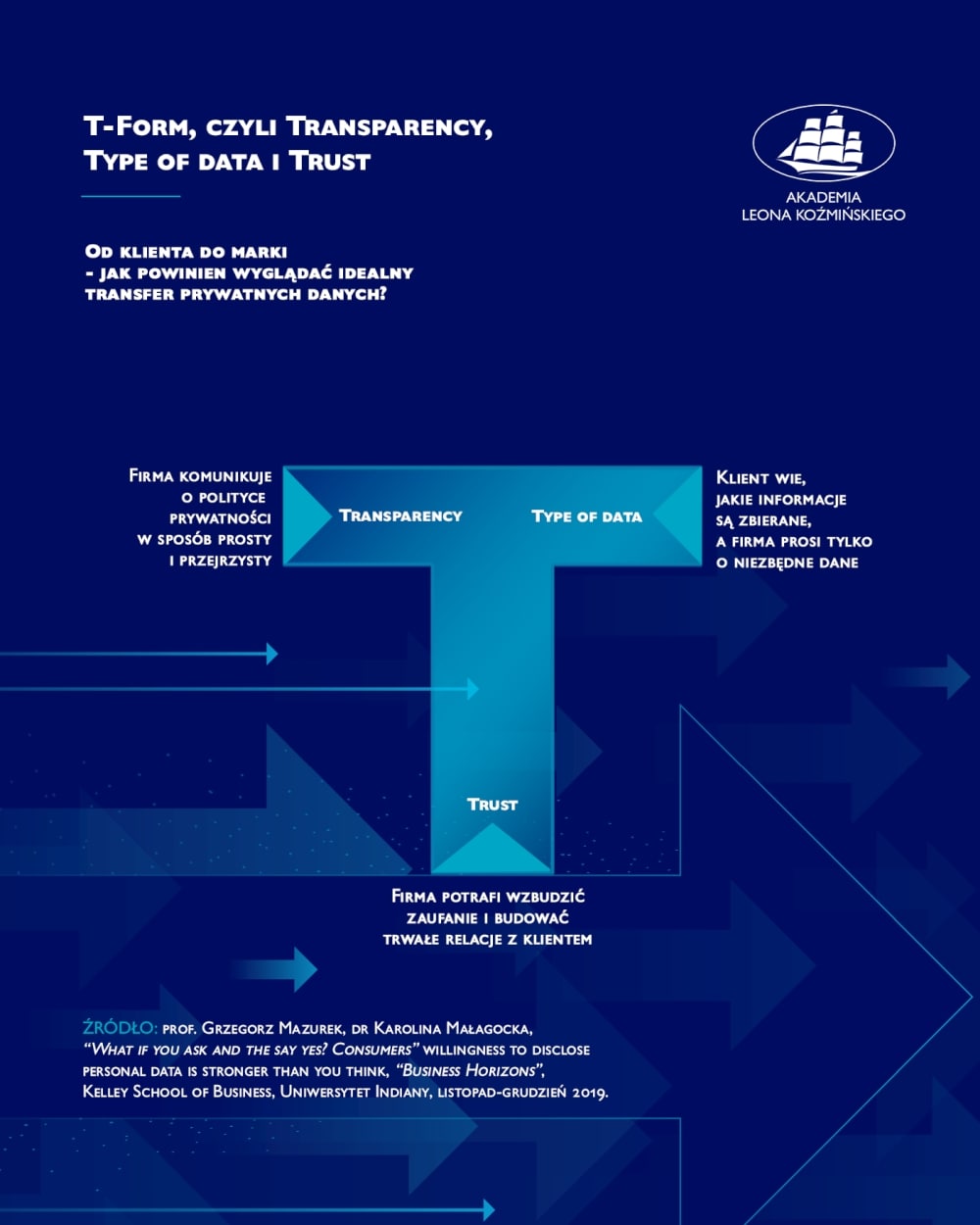

Taktyka trzech „T”

Na podstawie analizy kilkudziesięciu studiów przypadku i dostępnych wyników prac naukowych badacze stworzyli autorski model, który pokazuje, że proces przekazywania i pozyskiwania danych personalnych w sieci może być komfortowy dla obu stron.

W czasach gospodarki cyfrowej kluczowa nie jest ilość danych, ale ich jakość. Z naszych analiz wynika, że najczęściej trzeba spełnić trzy warunki, aby obie strony rynkowego „dealu”, nazywanego fachowo „cyfrowym kontraktem społecznym”, czuły się usatysfakcjonowane. Ujęliśmy je w autorski model T-Form. Trzy „t” to Transparency, Type of data i Trust, czyli transparentność, typ danych i zaufanie.

źródło: Akademia Leona Koźmińskiego

źródło: Akademia Leona KoźmińskiegoCo w praktyce oznacza model T-Form? Transparentność to nie tylko informowanie o tym, jak dane są wykorzystywane, ale też sposób komunikacji, który jest pozbawiony terminów specjalistycznych. Język powinien być przyjazny, a konsumenci – poinformowani o tym, w jaki sposób marka przetwarza dane.

- T-Form, czyli prosta porada dla firmy:

Komunikuj o polityce prywatności w sposób prosty i przejrzysty - Przykład komunikatu:

„Potrzebujemy Twoich danych do celów X i Y, jednakże w każdej chwili możesz wycofać swoją zgodę na ich przetwarzanie.”

Zdarza się również, że firmy proszą o dane, które nie są konieczne do realizacji usług, a wszelkie próby ich „wyciągnięcia” działają na klientów jak płachta na byka. Jeśli chcę kupić coś online, to raczej nie odmówię podania adresu e-mail, ale już np. pytania o preferencje zakupowe mogą budzić podejrzenia dotyczące tzw. profilowania. To dotyczy adekwatności pozyskiwanych danych.

- T-Form, czyli prosta porada dla firmy:

Informuj, jakie informacje zbiera firma i proś tylko o niezbędne dane - Przykład komunikatu:

„Żeby doręczyć paczkę, potrzebujemy tylko Twojego adresu domowego i telefonu, aby kurier mógł się z Tobą skontaktować.”

Z kolei wysoki poziom zaufania znacznie zmniejsza obawy klientów przed ujawnianiem swoich danych. Zyskują na tym obie strony: firma ma dane na których jej zależy, a klient wie, że dzięki temu może ona działać w zgodzie z jego wartościami.

- T-Form, czyli prosta porada dla firmy:

Wzbudź zaufanie do marki - Przykład komunikatu:

„Zależy nam, abyś czuł się komfortowo, przekazując nam swoje dane niezbędne do realizacji usług. Powiedz nam, jak możemy usprawnić naszą politykę prywatności!”

Kontrakt społeczny oparty na wzajemnym zrozumieniu

Zdaniem Karoliny Małagockiej z Akademii Leona Koźmińskiego umiejętne zastosowanie taktyki trzech „T” może sprawić, iż klienci zaufają firmie, a ona sama pozyska dobre jakościowo dane oraz przyzwolenie na ich wykorzystanie, np. w celu ulepszenia oferty czy spersonalizowania komunikacji. Wówczas klient będzie odważniej wchodził w relacje online z taką firmą. W ten sposób buduje się kapitał społeczny wokół usług cyfrowych, który pozwala zrozumieć, że rynek cyfrowy nie „żeruje” na kliencie oraz nie traktuje go jako produkt.

Aby opisywana transakcja doszła do skutku, w zamian za dostęp do prywatnych informacji marka musi zaoferować atrakcyjne propozycje i benefity. Umowne wynagrodzenie jest tu o tyle ważne, że jego brak może doprowadzić do utraty lojalności konsumenta wobec firmy.

***

Badanie zostało opublikowane na łamach czasopisma „Business Horizons” wydawanego przez Kelley School of Business Uniwersytetu Indiany.

PRZERWA NA REKLAMĘ

Najnowsze w dziale Prawo w mediach:

AI w dezinformacji. Operacja Matrioszka i personalizacja fejków

Anna Mikołajczyk-Kłębek

Rosnące wykorzystanie sztucznej inteligencji do generowania fałszywych treści oraz dezinformacja sprofilowana to trendy, które będą kształtować krajobraz dezinformacji w nadchodzących latach - uważa dr hab. Wojciech Kotowicz, ekspert z Uniwersytetu Warmińsko-Mazurskiego w Olsztynie.

Reklama suplementów diety w Polsce. Kto patrzy na ręce influencerom?

Newseria, KFi

Co trzeci polski internauta bierze pod uwagę rekomendacje influencerów przy podejmowaniu decyzji zakupowych dotyczących leków i suplementów diety. Choć promocja takich produktów jest regulowana, zdarzają się przypadki reklamy na bakier z prawem.

Prawo w marketingu. Nowe regulacje dla branży

Agnieszka Gilewska

W 2025 roku branża marketingowa staje przed wyzwaniem dostosowania strategii do coraz bardziej rygorystycznych regulacji dotyczących ochrony prywatności użytkowników, transparentności i wykorzystania sztucznej inteligencji. Jak się przygotować?

Podobne artykuły:

Dlaczego ludzie szerzą dezinformację? Wyniki badań DigiPatch

Ewelina Krajczyńska-Wujec

Osoby silnie motywowane potrzebą władzy częściej udostępniają posty w mediach społecznościowych, w tym dezinformację. Sama władza, podobnie jak potrzeba zdobycia prestiżu i uznania, nie wiąże się z częstotliwością rozpowszechniania fałszywych informacji - wynika z badań z udziałem prof. Małgorzaty Kossowskiej z Uniwersytetu Jagiellońskiego.

Co o tobie wie dostawca internetu? Dane i logi, które przechowują ISP

Krzysztof Top VPN

Czy stosując popularne środki bezpieczeństwa, takie jak programy antywirusowe lub przeglądanie stron w trybie prywatnym zapewniasz ochronę swoim danym i informacjom, które przesyłasz za pośrednictwem sieci? Nie do końca.

Oświadczenie Rady Etyki PR w sprawie influencerów i blogerów

Rada Etyki Public Relations

Rada Etyki Public Relations z niepokojem obserwuje postępujące zacieranie różnic między public relations a wieloma innymi, odrębnymi dziedzinami komunikacji rynkowej i społecznej.

Hejt online w liczbach. Co Polacy myślą o obraźliwych komentarzach?

KFi

Niemal 70% dorosłych Polaków zetknęło się z hejtem w internecie. Grupa szczególnie dotknięta tym zjawiskiem to osoby w wieku 18-24 lata, spośród których aż 81% deklaruje kontakt z hejterskimi treściami - wynika z raportu „Hejt w Internecie”, opracowanego przez Fundację „W zgodzie ze sobą” we współpracy z Maison&Partners oraz panelem badawczym Ariadna.